Prova Comentada [CESPE – TRT / 2012]

Prova Comentada / Gabarito Preliminar de Informática do Concurso

CESPE – TRT 2012 – Prova Cancelada/Anulada em 11/11/2012

Em Relação aos conceitos e características dos sistemas operacionais Windows e Linux, julgue os itens a seguir.

1 – Ao se instalar o Windows 7, versão em português do Brasil, em um computador, automaticamente, criam-se quatro pastas de sistema denominadas: arquivos de programa, conta de usuários, Windows e meus documentos.

ERRADO. No Windows 7 não temos a pasta meus documentos, ela foi substituída pelas Bibliotecas que são pastas especiais que conseguem exibir o conteúdo de outras pastas.

2 – No sistema operacional Linux, a pasta /etc contém os comandos necessários para a mínima operação do sistema.

CORRETO. A pasta /etc é a pasta que contém os arquivos de configuração do sistema.

3 – No sistema operacional Linux, o comando chmod 711 myprog confere todas as permissões ao proprietário do arquivo e limita a permissão dos demais usuários somente para execução.

CORRETO. O dígito 7 concede ao proprietário do arquivo controle total, os dígitos 1 concedem apenas acessos de execução para grupos e para todos os usuários, ou seja, limita a permissão desses usuários.

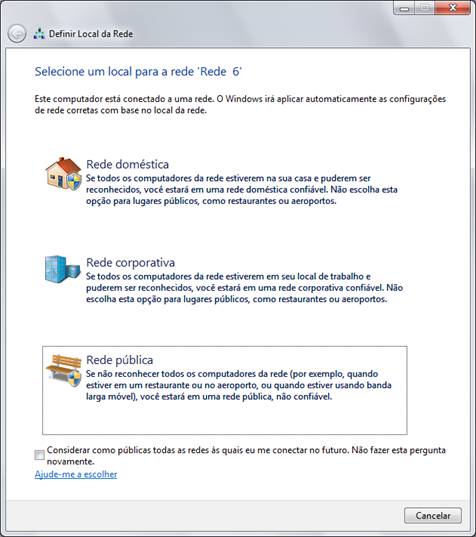

4 – No Windows 7, é possível controlar as configurações de segurança de uma conexão de rede designado o tipo de conexão como rede doméstica, rede corporativa ou rede pública.

CORRETO. Veja imagem abaixo.

Em relação aos aplicativos disponibilizados nos pacotes Microsoft Office 2010 e Broffice, julgue os itens que se seguem.

5 – Os documentos do Office 2010 podem ser armazenados em um servidor especial da Microsoft, o SkyDrive Live, por meio de uma conexão com a internet, utilizando qualquer navegador, e uma ferramenta para upload incorporada ao Office 2010.

CORRETO. Os Office Web Apps são complementos online do Word, Excel, PowerPoint e OneNote que possibilitam trabalhar com documentos do Office de qualquer lugar usando um navegador com suporte. Antes de acessar o Office Web Apps é preciso se conectar ao Skydrive (www.skydrive.com). O Skydrive é um serviço de armazenamento que faz parte da linha Windows Live da Microsoft. Com ele é possível armazenar e hospedar qualquer arquivo, usando uma Windows Live ID.

6 – No editor de texto writer, do pacote BrOffice, a função do comando limites de texto, ativado a partir do menu Exibir, é a de configurar o número máximo de caracteres que podem ser digitados em um documento.

ERRADO. A função “limites de texto” apenas inclui marcadores para facilitar a visualização das margens ou área de escrita das páginas.

7 – No aplicativo Calc, do pacote BrOffice, para se copiar o conteúdo da célula B2 da planilha TRT_2 para a célula F9 da planilha TRT_10, deve-se inserir, na célula F9 da planilha de destino, a expressão =TRT_2.B2.

CORRETO. No Calc usamos o “.” (ponto) como elemento de uma referência para uma célula em outra planilha. No Excel, usamos o sinal de “!” (exclamação).

Em relação aos aplicativos e procedimentos de internet, julgue os itens seguintes.

8 – O Mozilla Thunderbird é um programa de correio eletrônico que acessa arquivos XML, bloqueia imagens e dispõe de filtro anti-spam. Todavia, modificar a aparência da interface com o usuário é um fator limitante nesse programa.

ERRADO. Com temas, você pode mudar a aparência do Thunderbird. Um tema pode simplesmente mudar as cores de Thunderbird ou pode mudar cada parte da aparência da aplicação. Você pode ter diversos temas instalados e mudar a aparência com apenas alguns cliques.

9 – Em uma topologia estrela, cada dispositivo tem, ligado ao seu vizinho, um enlace ponto a ponto dedicado.

ERRADO. Na topologia estrela cada dispositivo está ligado ponto a ponto a um elemento central que “gerencia” o fluxo de dados da rede (normalmente um hub ou um switch). Os dispositivos não estão ligados aos seus vizinhos diretamente.

10 – Algumas palavras, quando seguidas pelo sinal de dois-pontos, tem significado especial para o sítio de pesquisa Google. Uma dessas palavras é o operador link:. Por exemplo, a pesquisa link: <url> mostrará todas as páginas que apontam para a URL especificado.

CORRETO. A pesquisa com o comando “link” tem como resultado todas as páginas na internet que apresentam o link indicado. Por exemplo o comando link: “uniaogeek.com.br”, irá trazer todas as páginas da internet que possuem em algum lugar da página o termo “uniaogeek.com.br” como um link.

Julgue os próximos itens, relacionados a segurança da informação e armazenamento de dados de nuvem.

11 – Diferentemente do vírus, que normalmente causam prejuízos ao computador infectado, o phishing é um tipo de ataque, cuja intenção é a coleta de dados pessoais dos usuários.

CORRETO. O Phishing trata-se de uma ação que conduz o usuário a um site fraudulento com o intuito de coletar informações do usuário. Normalmente é originado de uma ação de SPAM com um email também falso.

12 – O Dropbox é um serviço freemium, ou seja, dá-se ao cliente a opção de usá-lo gratuitamente, mas cobra-se para obter algumas funções extras de armazenamento remoto de arquivos.

CORRETO. Esse é o conceito do modelo de negócios freemium.

13 – Quando devidamente planejados e executados, backups são capazes de restaurar e garantir toda a integridade de dados armazenados em computadores pessoais e corporativos.

CORRETO. Os backups ou cópias de segurança tem a função de garantir a correta recuperação, sempre que necessário. Se o item diz que os backups estão sendo devidamente planejados e executados então temos garantida a restauração/recuperação desses arquivos.

Boa Sorte e Bons Estudos!!

Pentester, Especialista em Segurança de Redes e Testes de Invasão, Programador, Consultor e Professor de T.I.. Geek Inveterado, Apaixonado por Segurança da Informação e Louco por GNU/Linux. Dedica grande parte do seu tempo para criar soluções que ajudem dezenas de milhares de pessoas com dicas e artigos em Tecnologia e Segurança da Informação. Possui algumas Certificações em Ethical Hacking, Cabling System, Security+, SIEM Netwitness, SIEM SNYPR Securonix e Proficiência em Soluções de Vulnerability Management da Tenable.